Forescout研究实验室与JSOF合作,披露了一组新的DNS漏洞,称为NAME:WRECK。

这些漏洞影响了四个流行的TCP/IP堆栈–即FreeBSD、IPnet、Nucleus NET和NetX–它们普遍存在于知名的IT软件和流行的物联网/OT固件中,并有可能影响全球数百万的物联网设备。

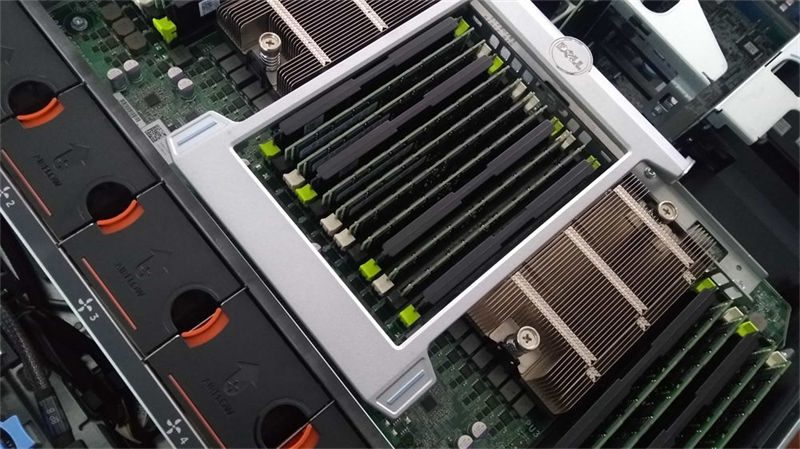

FreeBSD被用于数百万IT网络中的高性能服务器,包括Netflix和雅虎等主要网络目的地。同时,IoT/OT固件,如西门子的Nucleus NET已经在关键的OT和IoT设备中使用了几十年。

NAME:WRECK漏洞可能会影响所有行业的组织,包括政府、企业、医疗、制造业和零售业。

美国有超过18万台设备和英国有超过3.6万台设备被认为受到影响。如果被利用,不良分子可以利用它们使目标设备脱机,使其运作得到控制。

Forescout研究实验室研究经理Daniel dos Santos解释说:”NAME:WRECK是一套重要而广泛的漏洞,有可能造成大规模的破坏。要想完全防范NAME:WRECK,就必须给运行有漏洞的IP堆栈版本的设备打补丁,因此我们鼓励所有组织确保他们为运行这些受影响的IP堆栈的任何设备打上最新的补丁。”

攻击场景

在这种情况下,攻击者通过破坏向互联网上的服务器发出DNS请求的设备,获得进入组织网络的初始权限(图中第1步)。为了获得初始访问权,攻击者可以利用影响Nucleus NET的一个RCEs。例如,可以通过利用漏洞的武器化来实现妥协。

基于DNS的漏洞的注意事项是,它们要求攻击者用一个恶意的数据包来回复合法的DNS请求。这可以通过在请求和回复之间的中间人来实现,或者通过利用被查询的DNS服务器。例如,在目标设备和更权威的DNS服务器之间的服务器或转发器容易受到DNSpooq和类似漏洞的影响,可以被利用来回复携带武器化有效载荷的恶意信息。

在初始访问之后,攻击者可以利用被破坏的入口点建立一个内部DHCP服务器,并通过在脆弱的内部FreeBSD服务器上执行恶意代码广播DHCP请求来进行横向移动(步骤2)。

最后,攻击者可以利用这些被攻击的内部服务器在目标网络上持续运作,或者通过暴露在互联网上的物联网设备渗出数据(步骤3)。

坏人可以做什么

一些假想的但完全合理的不良行为者可能做的事情包括。

暴露政府或企业的服务器,通过访问敏感数据,如财务记录、知识产权或员工/客户信息。

破坏医院,通过连接医疗设备来获取医疗数据,使其离线并阻止医疗服务的提供

影响制造业,通过获取工厂/车间网络的访问权来随意修改生产线

通过关闭连接到楼宇自动化控制器的灯光,使零售商停业

坏人还可以利用住宅和商业空间的关键建筑功能,包括主要的连锁酒店,来危及居民的安全。这可能包括。

随意修改供暖、通风和空调系统

破坏关键的安全系统,如警报器和门锁

关闭自动照明系统

多斯桑托斯警告说:”除非采取紧急行动,充分保护网络和与之相连的设备,否则这些漏洞被利用可能只是时间问题,可能会导致政府的重大数据被黑,制造商被破坏或数据中心用户的安全保障被侵害。”